Volatility Partie 3 : Détection et extraction d'un malware

Lorsqu'une machine est comprise il est intéressant de faire un dump mémoire pour obtenir plus d'informations sur les causes de la compromission.

Dans cette partie nous expliquerons comment détecter un malware simple ( payload meterpreter généré pour l'occasion).

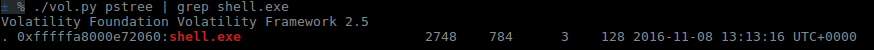

Etape 1: Repérer les processus suspect

Pour cela il faut utiliser les commandes pslist et pstree (Pour leur utilisation voir la partie 1)

Ici nous remarquons un processus shell.exe qui semble suspicieux.

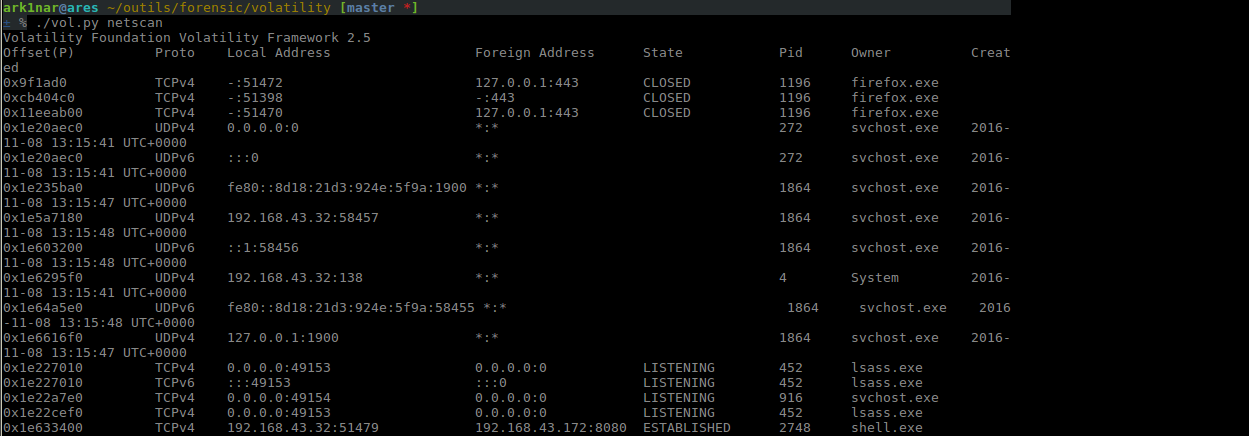

Etape 2: Repérer les connexions réseaux suspect

commande netscan

Nous retrouvons ce même processus qui communique avec une autre machine sur le port 8080.

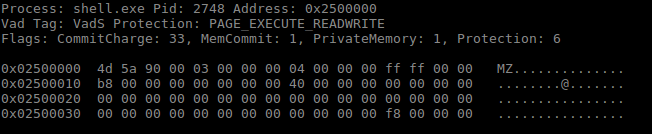

Etape 3 : Recherche d'éléments malicieux

commande malfind

Le processus shell.exe est effectivement malicieux.

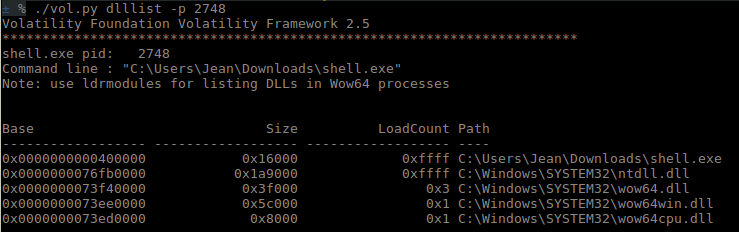

Etape 4 : Recherche des DLLS implantés sur le système par le malware

commande dlllist avec le pid du processus , dans notre cas c'est 2748

Etape 5 : Dump du malware pour le reverse

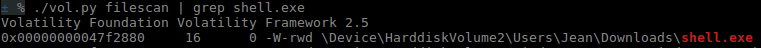

Avant de dumper le malware pour le reverse il faut trouver l'offset de son emplacement mémoire .

commande filescan

Une fois que nous avons son offset : 0x00000000047f2880

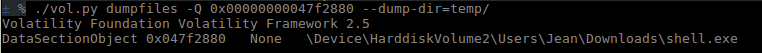

Nous allons le dumper avec la commande :

./vol.py dumpfiles -Q monoffset --dump-dir=dossier_de_reception_du_fichier

Vous voilà dès à présent avec le malware qui à compromis la machine , vous pouvez le reverse où l'envoyer sur des plateformes comme virustotal ou des sandboxes en ligne.