Volatility

Volatility est outil python permettant d'analyser des dumps mémoires. Il est extrêmement polyvalent et puissant grâce à son large panel de plugins. A travers la suite d'articles nous essayerons de couvrir un maximum de cas.

Ce premier article est dédié à la récupération d'information sur l'image.

Etape 1 : Trouver le type de dump mémoire :

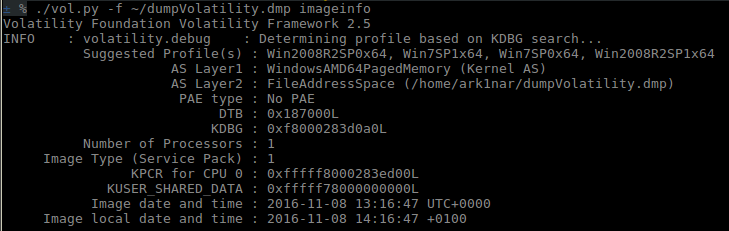

Commande imageinfo :

Ici on remarque le dump mémoire est un Windows en 64bits.

Gardez le profil (Win7SP1x64) il permettra d'affiner les résutats de volatility.

Pour éviter de taper des commandes trop longue nous utiliserons les variables d'environnements pour le lien vers le fichier ainsi que pour le profil.

export VOLATILITY_LOCATION=file:////home/ark1nar/dumpVolatility.dmp

export VOLATILITY_PROFILE=Win7SP1x64

Etape 2 : Connaitre les processus

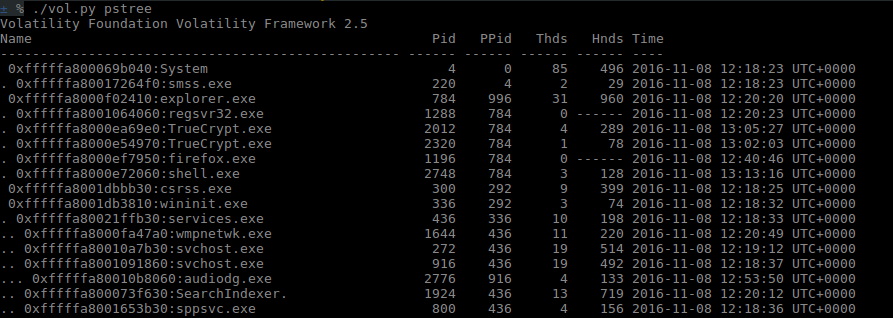

Deux commandes disponibles : pslist ou pstree l'avantage de pstree est qu'il va fait apparaître l’arborescence.

Etape 3 : Connaitre les executables liés aux processus

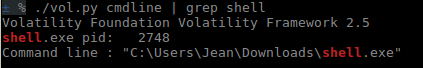

commande cmdline

Ici on remarque que notre processus shell.exe est lié à un exécutable téléchargé par l'utilisateur.