Outils pour utilisateurs

appsysteme:detournement_de_commande_-_variables_d_environnement

Ceci est une ancienne révision du document !

Exécution détourné de commandes - Variables d'environnement

1.Présentation

Le but de cette article est de montrer comment il est possible d'arriver à exectuer un script runme.sh sans l'appeler depuis le shell.

Le script est le suivant :

#! /bin/bash echo "Hacker forever !" echo "Remember it !"

2.Exploitation

Nous allons utiliser les variables d'environnement présentes sur les systèmes d'exploitation linux pour parvenir à nos fins.

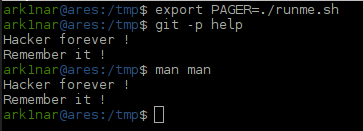

2.1 $PAGER

export PAGER=./runme.sh

Appel du script :

git -p help</code ou <code> man man

2.2 $GREP

export GREP=./runme.sh zgrep aa aa

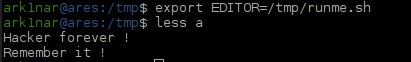

2.3 $EDITOR

export EDITOR=/tmp/runme.sh less a

2.4 $LESSOPEN

export LESSOPEN=./runme.sh less a

3.Comment se protéger

Il faut bien paramétrer les droits sur votre système linux pour que les utilisateurs n'est que le strict nécessaire des commandes.

Source : Misc n°83 janvier/février 2016

appsysteme/detournement_de_commande_-_variables_d_environnement.1455789954.txt.gz · Dernière modification: 2016/07/04 08:37 (modification externe)