Outils pour utilisateurs

Stegano 150 - Hello Friend

Le site nous propose une image hellofriend.jpg nous montrant un membre de fsociety (Serie Mr Robot).

unzip hellofriend.jpg

L'archive nous demande un mot de passe pour la décompression , après quelques recherches :

pass : fsociety Contenu de l'archive : un dossier Hello_Friend contenant 10 dossiers une image faite par le créateur du chall.

On liste les fichiers contenu dans les sous-dossier de Hello-friend on obtient :

ls -lahr 9/: => 3xploits.jpg 8/: => IsItReal.jpg 7/: => 65.png 6/: => 64.png 5/: => 30.png 4/: => 63.png 3/: => 6b.png 2/: => 72.png 1/: => 61.png 0/: => 64.png

On prend le nom des fichiers png dans l'ordre des dossiers :

64 61 72 6b 63 30 64 65

On passe les caractères de l'hexa à l'ascii :

darkc0de

Le nom d'une wordlist sur kali linux .

La photos 3xploits.jpg est la suivante :

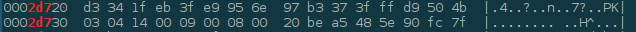

En editant le code hexa de la photos 3xploits.jpg on remarque :

L'entete du fichier ZIP est : 50 4B 03 04 , on le retrouve à la fin de la première ligne et au début de la deuxième.

Il faut extraire le fichier zip de la photos, pour cela on utilise :

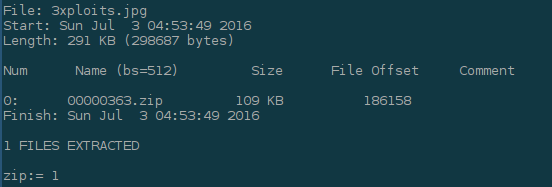

foremost 3xploits.jpg

Nous obtenons cela :

Le fichier 00000363.zip est protéger par un mot de passe.

Après plusieurs tentatives de mot de passe nous l'attaquons avec le JTR et le dictionnaire darkc0de.

Récupération du hash :

john2zip 00000363.zip > hello.hash

Crack du hash :

./john hello.hash --wordlist:darkc0de.lst ./john hello.hash --show 00000363.zip:How do you like me now?:::::00000363.zip

Il ne reste plus qu'à dézipper l'archive avec le mot de passe.

On obtient une image d3bug.png avec de dans le flag .

NDH2K16_14FA4C7FFCFB712577E1F57A5F5570B184FBE9