Outils pour utilisateurs

Voici la solution de l’épreuve PRIVATE pour les qualifications au CTF de la nuit du hack 2015

Vous pouvez retrouver les sources sur https://github.com/ctfs/write-ups-2015/tree/master/nuit-du-hack-ctf-quals-2015 . (cette épreuve est dans le dossier forensic)

Une fois le challenge téléchargé nous nous retrouvons avec un fichier : PrivateChannel.pcap.pcapng

Qu'elle est cette nouvelle extension ?

pcapng de sont doux nom : PCAP Next Generation Dump File Format est la nouvelle génération de fichier pcap.

Le pcap est un ensemble de paquets réseau. Ne vous embêtez pas à chercher un outil compliqué, utilisez : https://www.wireshark.org Une fois ouvert : 553 paquets apparaissent dont :

- Du Spanning tree (empêche les boucles réseaux mais diffuse énormément)

- De l'ARP, du CDP, du DNS, de l'ICMP, et de l'ICMPv6

De quoi bien se casser la tête. Je vous fais gagner un peu de temps, allez directement voir les paquets ICMP Request

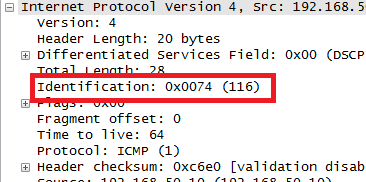

Si vous les détaillez dans IPv4 vous allez trouver un champs qui se nomme identification suivis d'un nombre comme :

Identification : 0x0074(116)

Ce qui nous intéresse c'est ce 116 qui représente le numéro d'identification du paquet ipV4.

Récupérez tous le nombres entre parenthèses des paquets icmp request (les numéros de paquets sont compris entre le 479 et le 543 sous wireshark)

Voici la liste complète dans l'ordre des paquets :

34,104,101,114,101,32,105,115,32,121,111,117,114,32,102,108,97,103,32,58,32,83,51,99,114,51,116,52,103,51,110,116

Si nous convertissons tous ces nombres grâce à la table ascii nous obtenons :“here is your flag : S3cr3t4g3nt

Voici mon script python pour le décoder :

list=[34,104,101,114,101,32,105,115,32,121,111,117,114,32,102,108,97,103,32,58,32,83,51,99,114,51,116,52,103,51,110,116]

for i in list:

var=chr(i)

print var