Outils pour utilisateurs

ctf:2017:alexctf:forensic_150

Forensic 150 : USB probing

Énoncé

One of our agents managed to sniff important piece of data transferred transmitted via USB, he told us that this pcap file contains all what we need to recover the data can you find it ?

Nous avions à notre disposition une capture réseau fore2.pcap.

La capture réseau contient un échange de fichier par l'USB. Il faut l'ouvrir avec Wireshark.

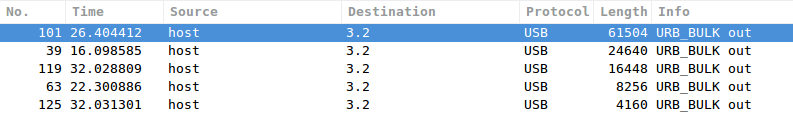

En triant les paquets par taille :

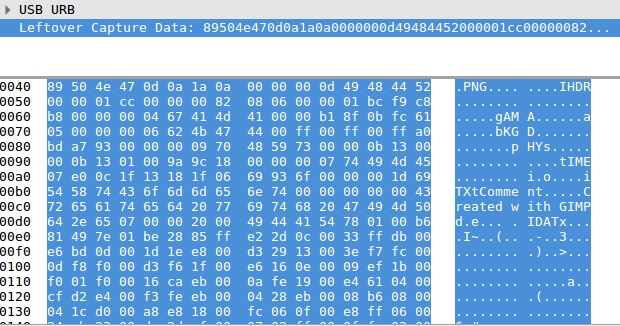

Lorsque on détail le paquet 101 , dans le champs “Leftover Capture Data” on aperçoit l’entête hexadécimal : PNG

clique droit sur le champs “Leftover Capture data”

copy ⇒ hex stream

Dans notre shell on créé un fichier vide :

touch flag_150.png

On l'ouvre avec un éditeur hexadécimal :

hexedit flag.png

On copie colle le contenu de notre hex stream dedans.

On ouvre notre image :

ctf/2017/alexctf/forensic_150.txt · Dernière modification: 2017/02/06 10:12 par arkinar